Kurumsal güvenlik duvarlarında sınırlı erişim tanımlı admin kullanıcılar, bazen farkında olmadan veya kötü niyetli olarak FortiGate üzerinden başka sistemlere SSH veya Telnet bağlantısı (jump host) yapabilir. Bu durum, ağ güvenliğini riske atan bir açık oluşturabilir. Neyse ki, FortiGate cihazlarında bu davranışı engellemek oldukça basit.

Bu yazıda, FortiGate üzerinde SSH ve Telnet jump host erişimini engellemenin en güncel ve doğru yolunu adım adım anlatıyoruz.

Senaryo Özeti

- Kullanıcının FortiGate’e GUI ve SSH erişimi var.

- Web Console üzerinden bazı CLI komutları çalıştırabiliyor.

- Ancak FortiGate üzerinden başka bir IP adresine SSH/Telnet ile geçiş yapması (jump host olarak kullanması) istenmiyor.

Neden Jump Host Erişimini Engellemelisiniz?

- Yetki dışı ağ erişimi engellenir.

- İzlenebilirlik ve denetim kolaylaşır.

- FortiGate’in sadece kendi yönetimi için kullanılmasını sağlarsınız.

- Siber güvenlik ihlallerine karşı ek bir katman oluşturulur.

FortiGate’te SSH/Telnet Jump Host Erişimi Nasıl Engellenir?

FortiOS 7.2.1 ve sonraki sürümlerde, bir admin profilindeki SSH ve Telnet komutlarını ayrı ayrı devre dışı bırakabilirsiniz.

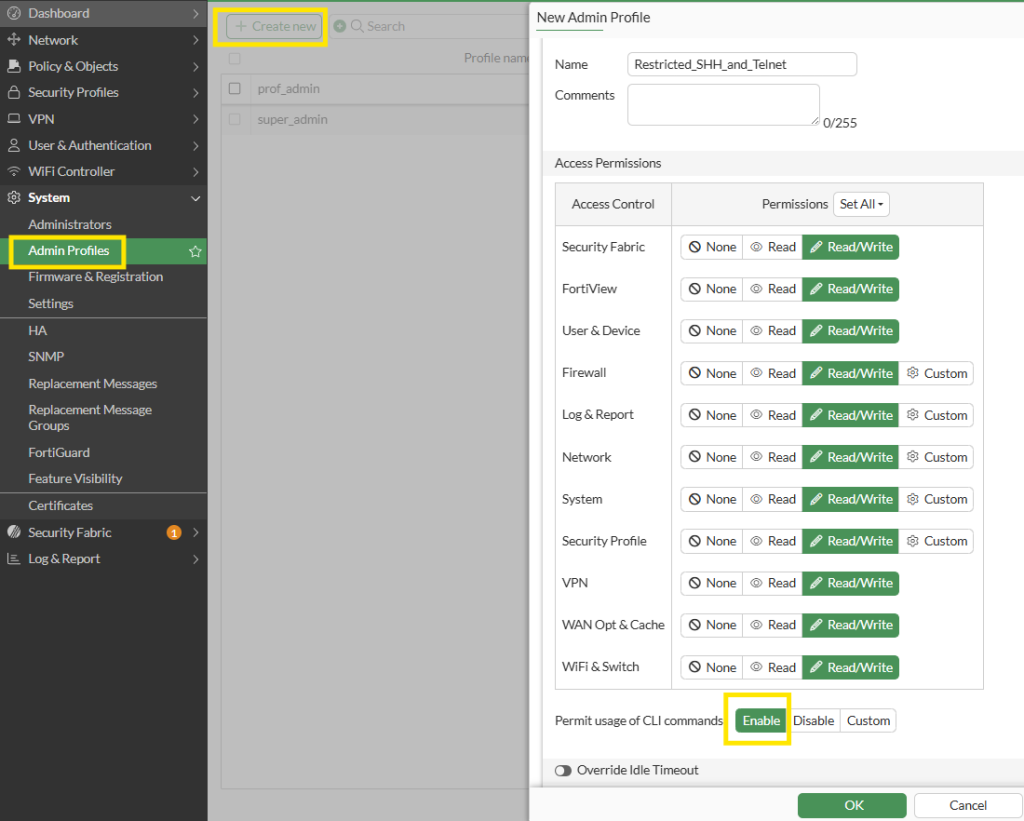

1. Kısıtlı Admin Profili Oluşturun ve Düzenleyin

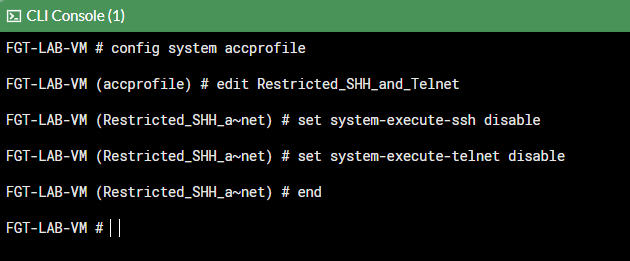

Komut:

config system accprofile

edit "Restricted_SHH_and_Telnet"

set system-execute-ssh disable

set system-execute-telnet disable

next

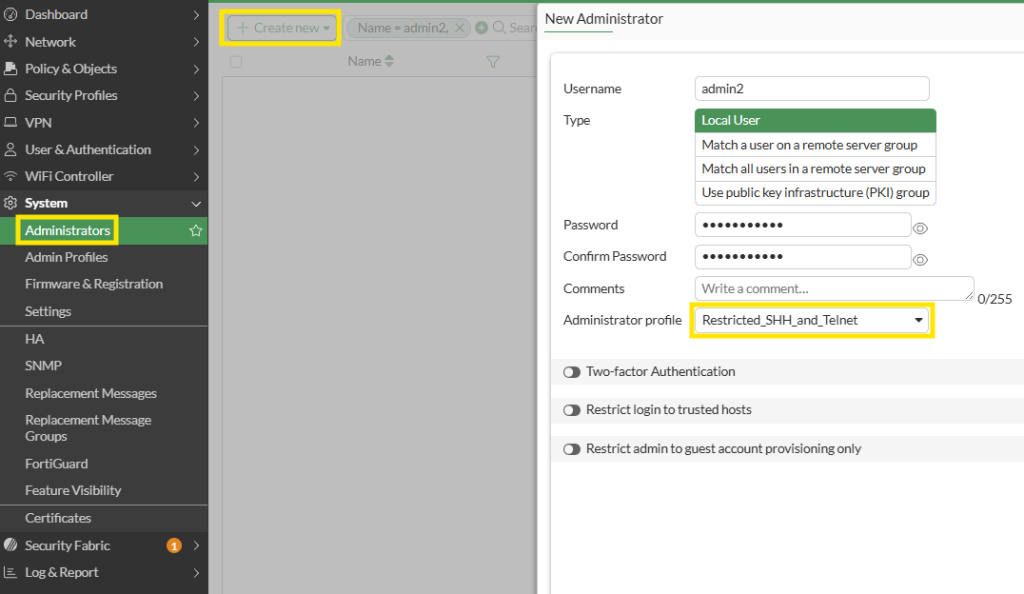

end2. Admin Kullanıcısını Bu Profille Eşleştirin

Beklenen Sonuç

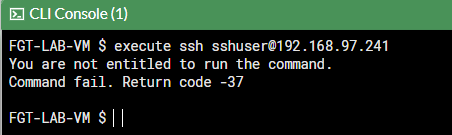

Bu yapılandırmadan sonra “admin2”:

- FortiGate’e GUI veya SSH ile erişebilir.

- Web Console üzerinden bazı komutları kullanabilir.

- Ancak FortiGate üzerinden başka cihazlara SSH veya Telnet bağlantısı kuramaz.

Hata Mesajı:

Sonuç

FortiGate cihazlarında SSH ve Telnet jump host erişimini sınırlamak, yalnızca sistem yöneticilerinin değil, tüm ağın güvenliği için kritik bir adımdır. Özellikle kısıtlı admin kullanıcılarının sadece izin verilen görevleri yapmasını sağlamak, kötüye kullanımı önler ve güvenlik katmanını güçlendirir.

![]()